今回Power Platformの管理について考える機会があったので、その際に調べたDLPポリシーについてまとめてみた。

DLPポリシーとは

DLP(Data Loss Prevention)ポリシーとはコネクタを使用した情報漏洩を防ぐための機能のこと。

Power AutomateやPower AppsとかのPower Platform系のサービスは、コネクタを使用して他のサービスとかとデータ連携を行うんだけど使い方をミスると情報が外部に漏れてしまう。

※例えば、SPOリストに保存していた社内の情報をTwitterとかFacebookコネクタとかでSNSに投稿しちゃう、みたいな

そこで、ユーザーが不要なコネクタを使えないようにしたり、間違って社内情報とSNSとかを連携しないようにするための機能がDLPポリシー!

公式はこちら:

https://docs.microsoft.com/ja-jp/power-platform/admin/wp-data-loss-prevention

考え方

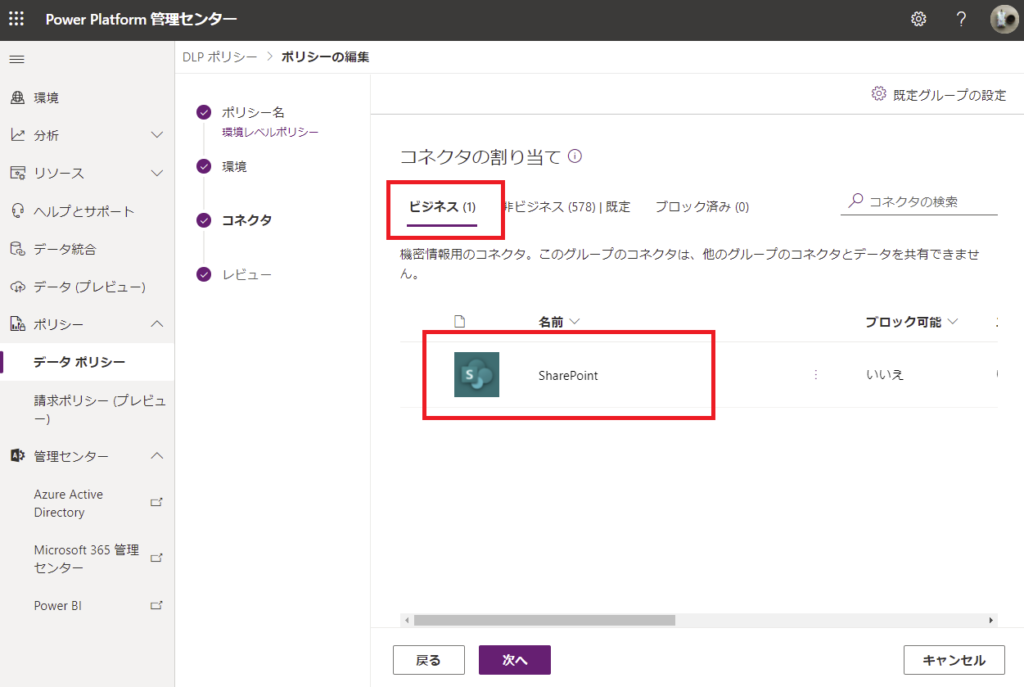

- ビジネス

- 非ビジネス

- ブロック

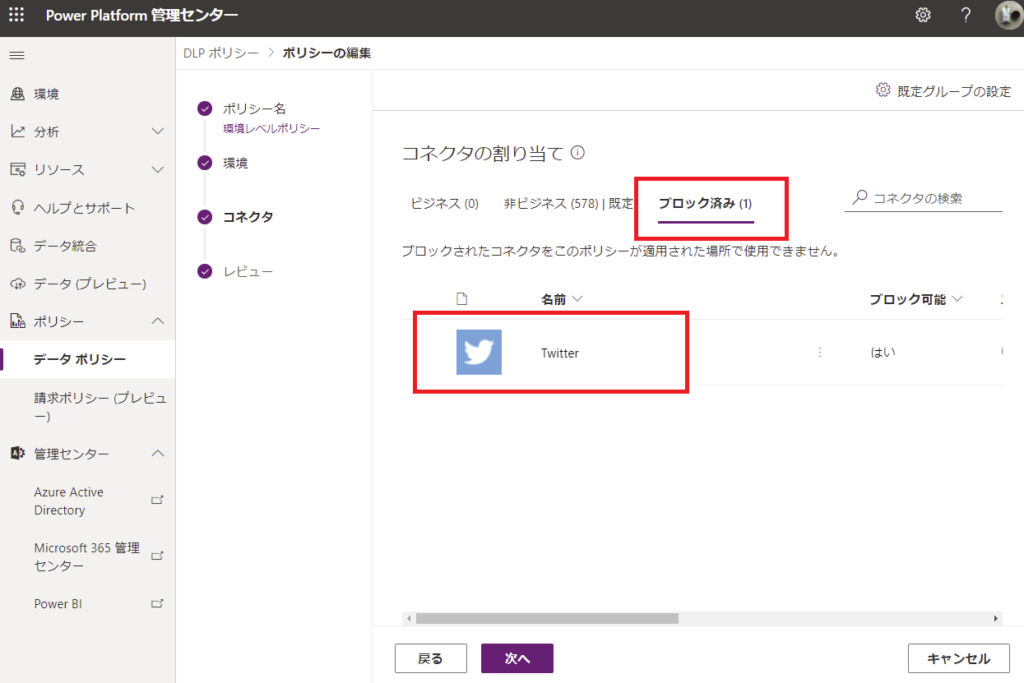

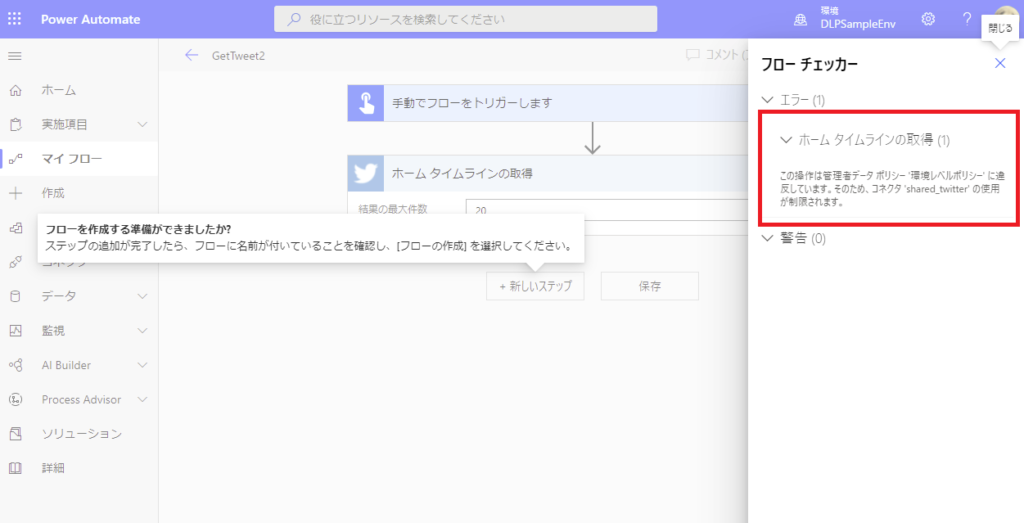

一番わかりやすいのは「ブロック」で、ブロックに設定されたコネクタは、そのDLPポリシーが適用されているテナントや環境では使用することができなくなる。

「ビジネス」と「非ビジネス」はどちらもブロックされずに使うことはできるんだけど、この2つのグループ間でデータ連携を行えなくする、とかいった設定のしかた。

例えばビジネスコネクタにSPOコネクタ、非ビジネスコネクタにTwitterを設定すると、この2つをどちらも使ったフローは作れない、みたいな。

適用範囲

- 組織(テナント)

- 環境

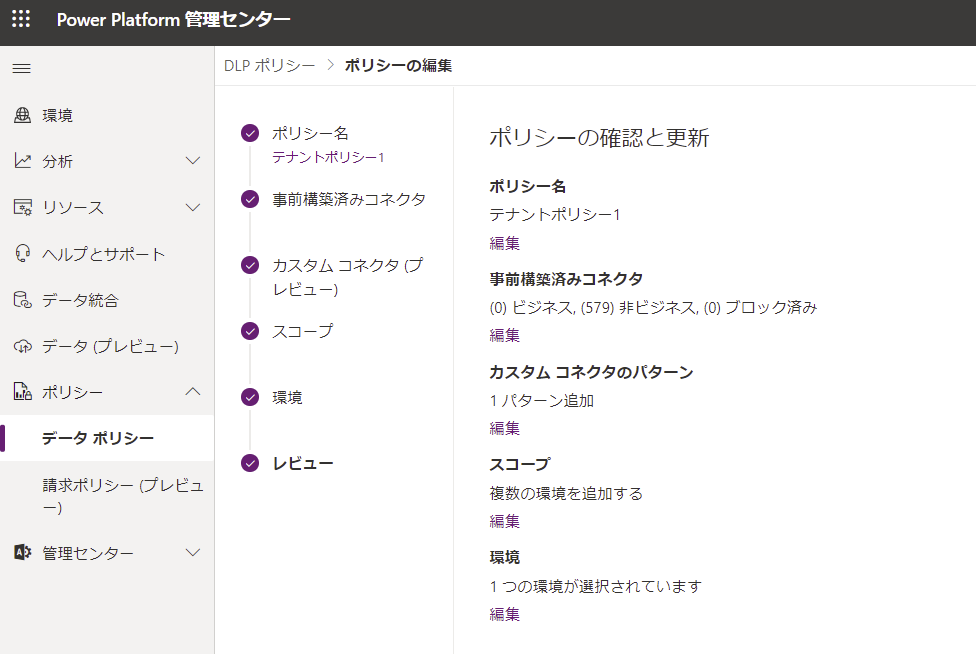

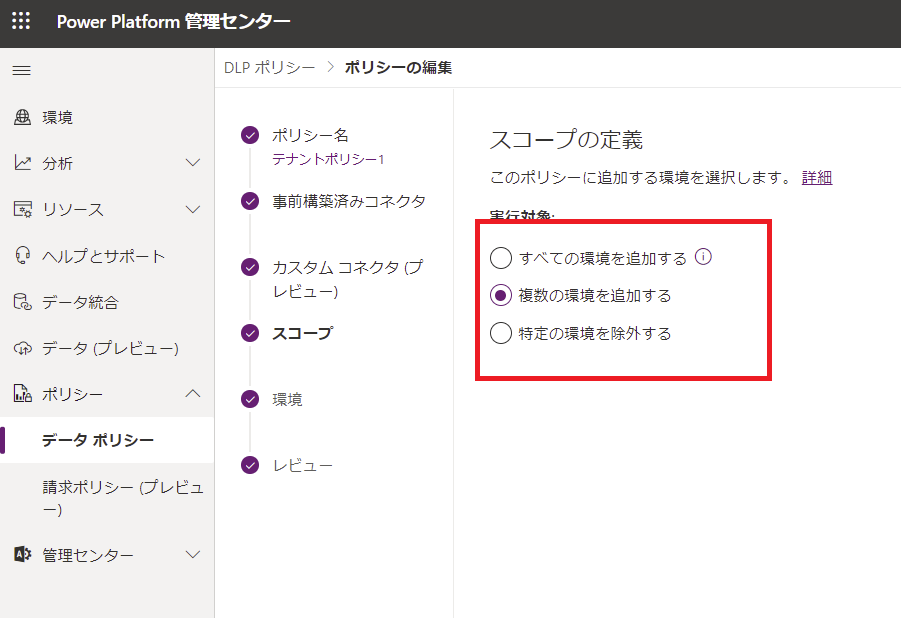

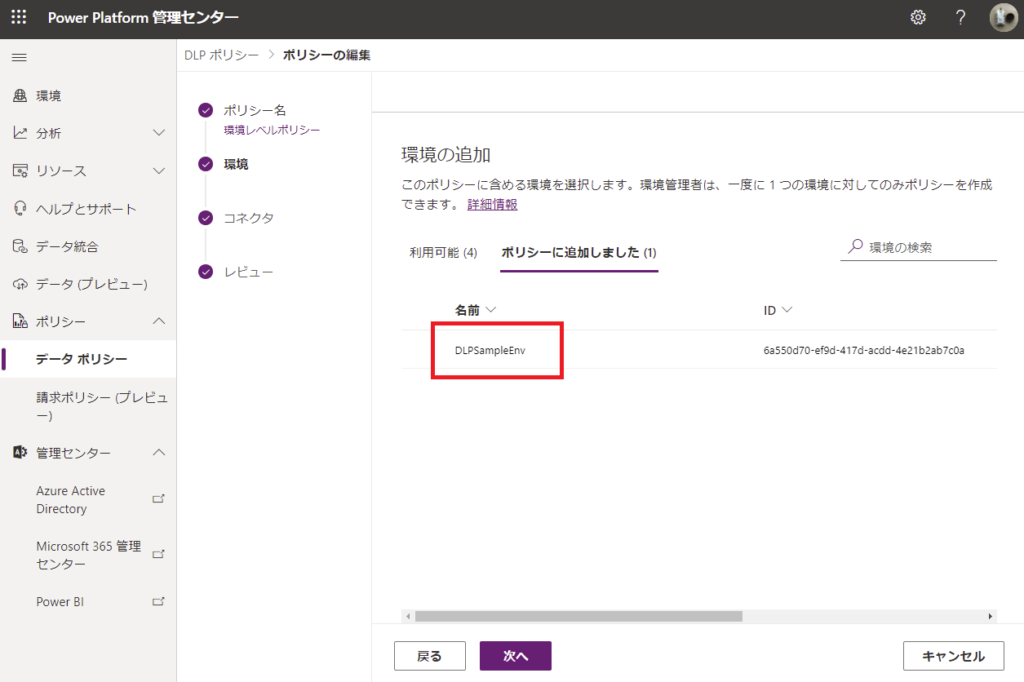

DLPポリシーの適用範囲をテナントにするとそのDLPポリシーは組織全体へ、DLPポリシーの適用範囲を環境にするとそのDLPポリシーは指定した環境へ適用される。

- 全ての環境に対して

- 特定の環境に対して

- 特定の環境以外に対して

とそれぞれ設定ができる。

この辺からだんだんややこしくなってくるw

※テナントレベルのDLPポリシーはテナント管理者(グローバル管理者やPower Platform管理者)が、環境レベルのDLPポリシーはその環境のシステム管理者が設定することが可能

DLPポリシーが複数設定されたとき

ある環境に対して複数のDLPポリシーが設定されたとき、そのときはより厳しいルールが適用される。

- テナントレベルのDLPポリシー:非ビジネス

- 環境レベルのDLPポリシー:ブロック

となっていた場合は、環境AではTwitterコネクタは使用することができない(ブロックになる)。

色々話したけどやってみた方が早そうなので、実際に設定してみるw

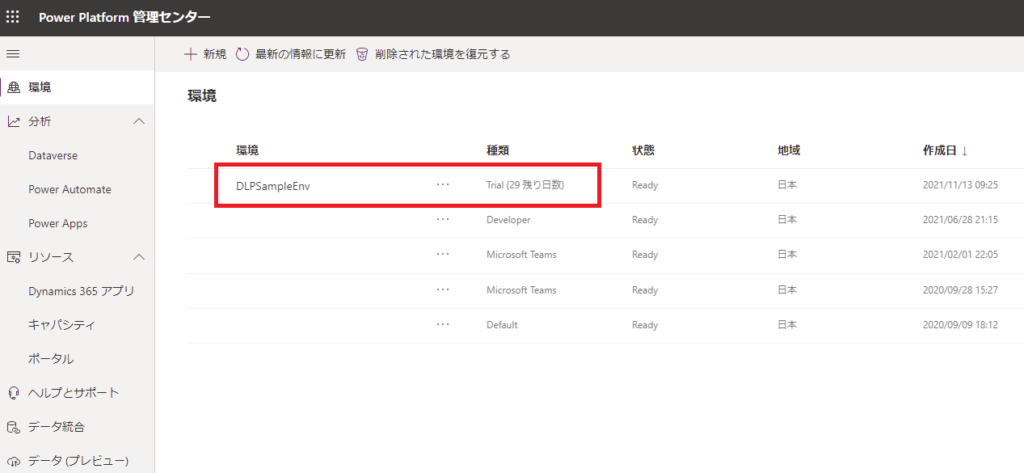

事前準備

まずはDLPポリシーを適用するための環境を作成。

コネクタをブロックにしてみる

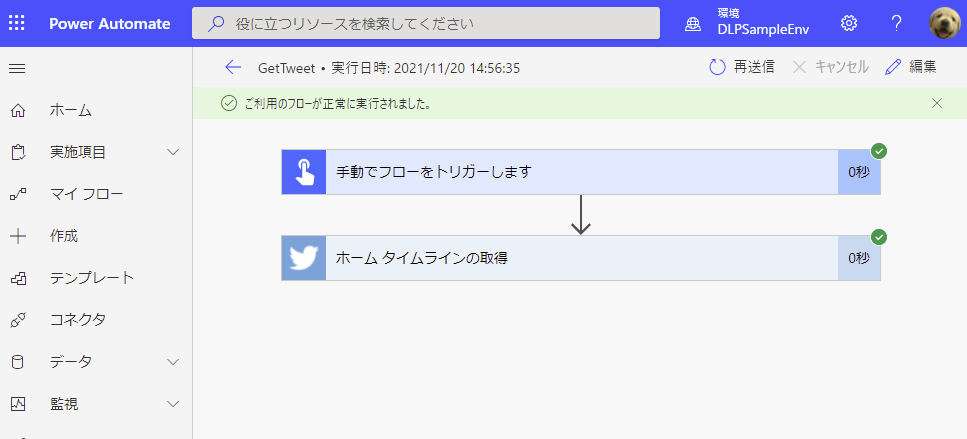

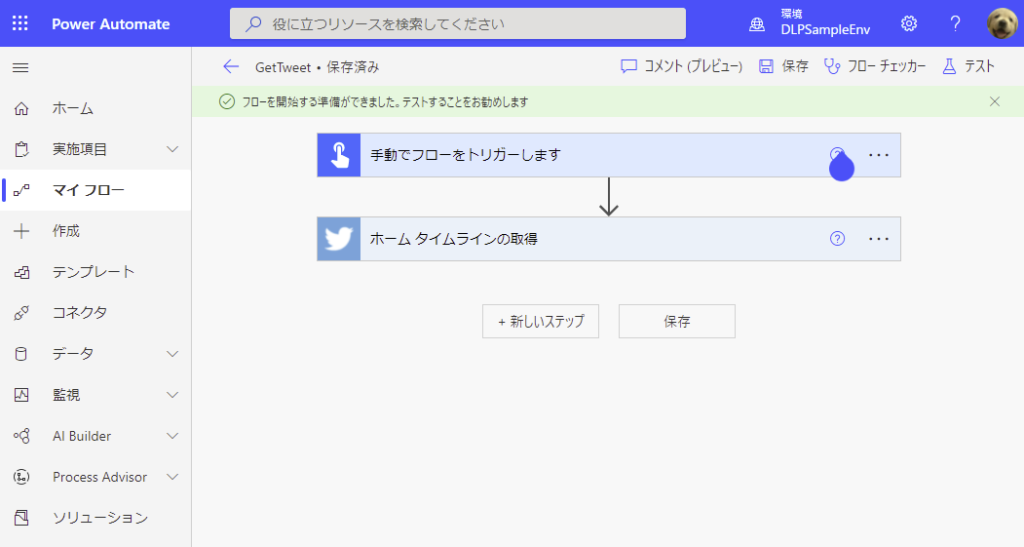

そしたらまずはTwitterコネクタをブロックにしてみる。

既にコネクタを使用しているフロー

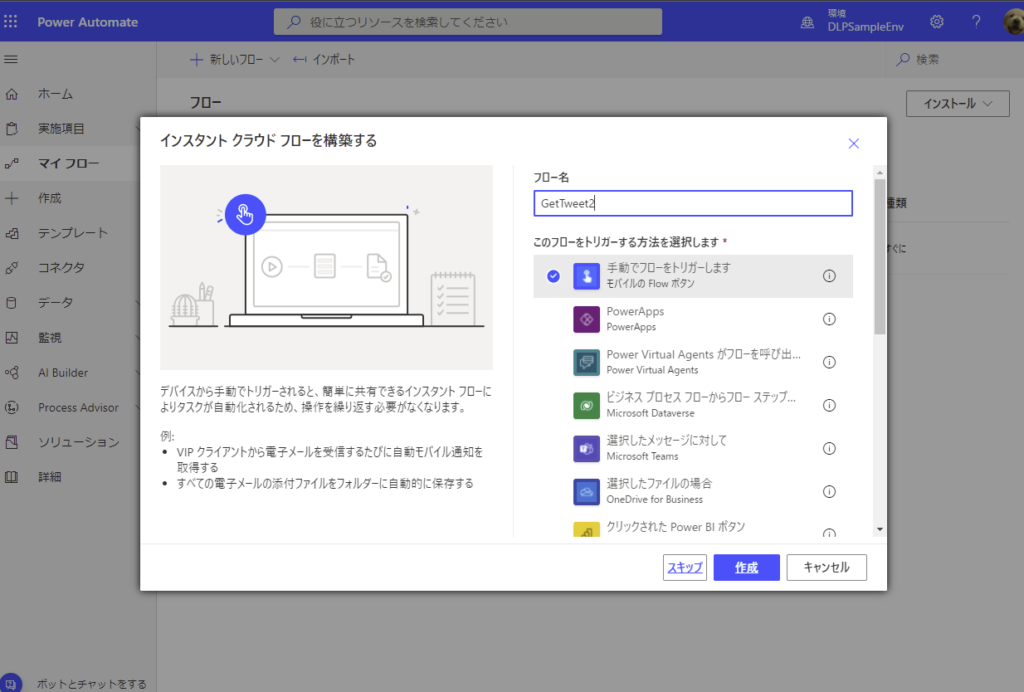

新しいフローで使おうとする

ビジネス⇔非ビジネスでやり取りを試みる

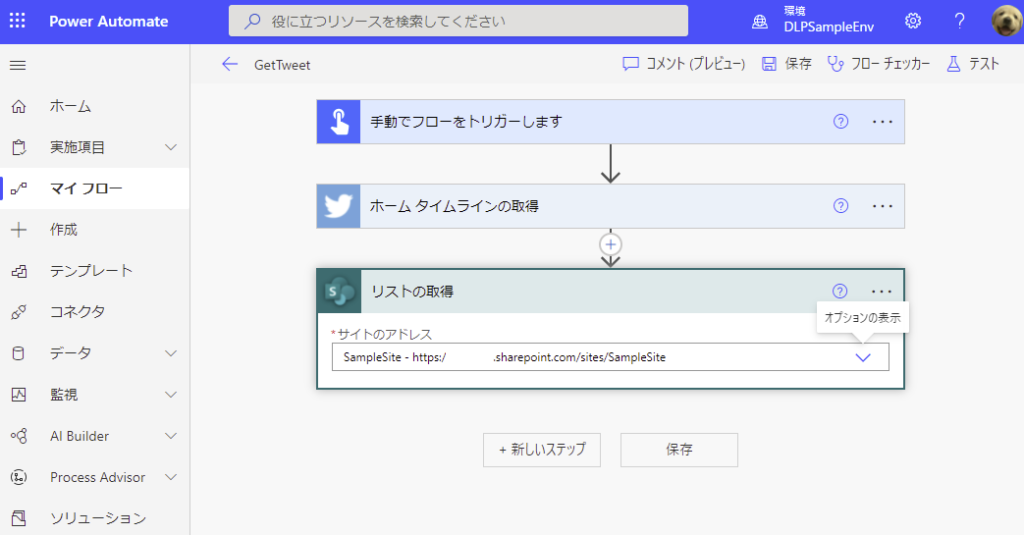

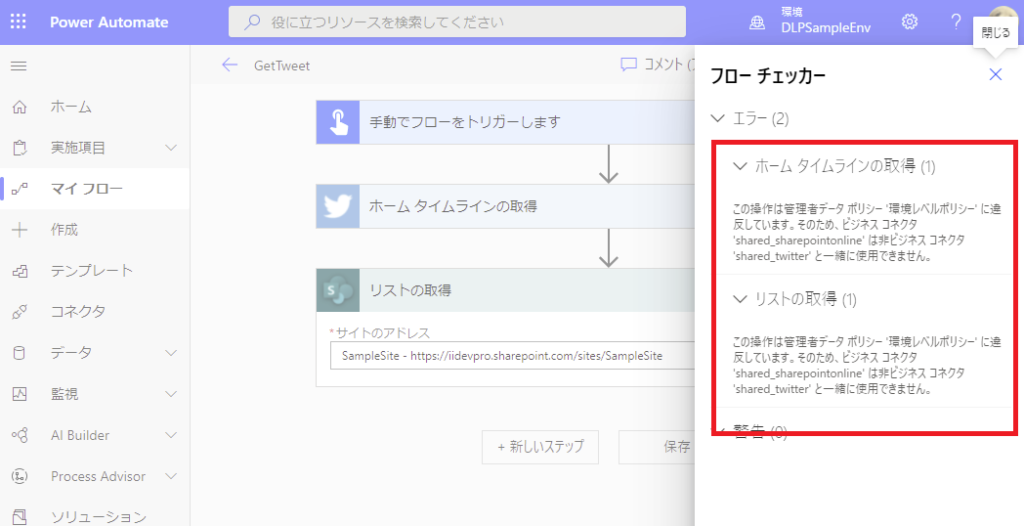

続いて「ビジネス」と「非ビジネス」間のやり取りが制限されているか確認。

ビジネス⇔非ビジネス間のやり取りもきっちりとブロックしてくれている!

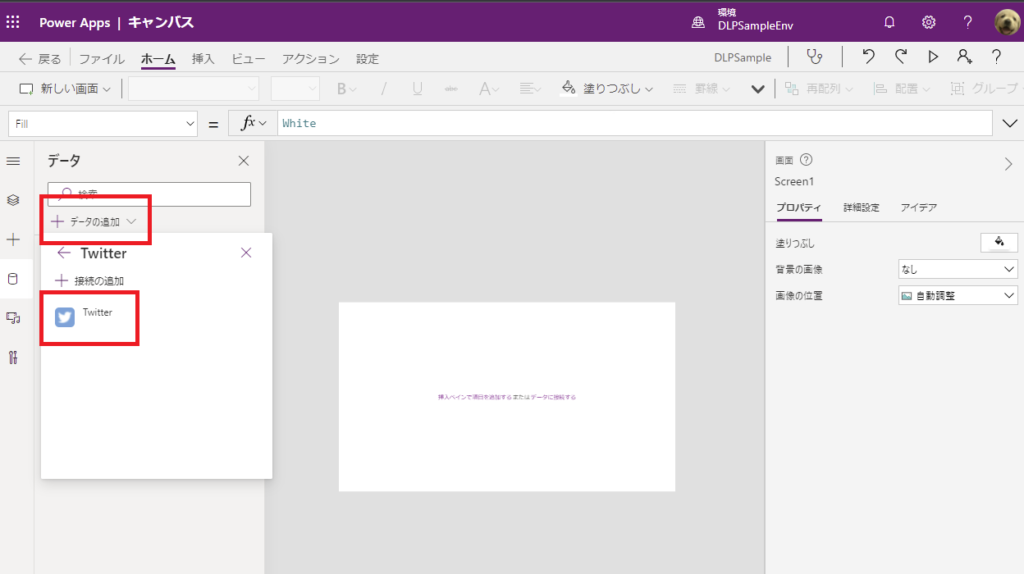

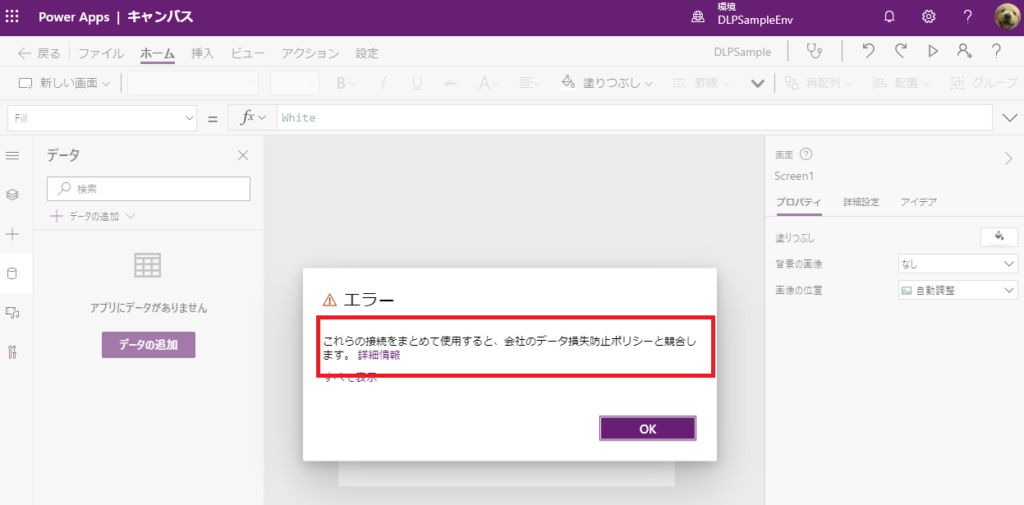

Power Appsだと

TwitterのDLPポリシーをもう一回「ブロック」に戻して、Power Appsアプリを作成。

Power AppsでもDLPポリシーはきちんと動作するみたい。

テナント内のユーザーに不要なコネクタを使用させないよう、最低限のDLPポリシーは設定した方がよいかもしれない。

コメント